Segurança

Vacinação, pandemia e golpes online: uma história que não acaba tão cedo

- Créditos/Foto:Imagem de Gerd Altmann por Pixabay

- 02/Junho/2021

- Da Redação

*Por Helder Ferrão, Gerente de Marketing Latam Akamai Technologies

Estamos em 2021, mas a ansiedade, o medo, a incerteza e o estresse causados pela pandemia de covid-19 em 2020 continuam. Cibercriminosos visam os mais vulneráveis, usando a vacinação contra a doença como isca em suas campanhas de phishing mais recentes.

Quer ficar por dentro do mundo da tecnologia e ainda baixar gratuitamente nosso e-book Manual de Segurança na Internet? Clique aqui e assine a newsletter do 33Giga

Golpes de phishing explorando a pandemia de covid-19 fizeram mais de 800 mil vítimas no Brasil em 2020, focando na necessidade do auxílio emergencial. Agora, os criminosos começam a utilizar a ansiedade com relação a vacinação para executarem seus golpes.

Leia mais:

Games que tiveram seus trailers dirigidos por cineastas famosos

10 jogos de videogame que foram banidos ao redor do mundo

Dos consoles para as bilheterias: games que se tornaram filmes

Phishing é o ato de tentar induzir usuários a abrir e acessar um arquivo ou website. Isso é feito geralmente por meio de um email mal-intencionado ou um post em redes sociais.

O “remetente” do e-mail, por exemplo, engana a vítima, fazendo com que o a mensagem pareça ter sido enviado de uma fonte confiável, como um fornecedor ou um cliente. O email ou post pode ter um anexo malicioso, como um documento PDF ou Word, que, uma vez aberto, prejudicará o computador do usuário ao instalar malware.

Ou, ainda, pode conter um link malicioso que, quando clicado, direciona o usuário para um site aparentemente legítimo. O qual, na realidade, é usado para coletar informações confidenciais, como nomes de usuário e senhas, ou para instalar malwares no dispositivo.

Esses ataques normalmente instalam malwares ou ransomware nos dispositivos para roubar arquivos, dados confidenciais e pessoais ou ainda para criptografar documentos e forçar empresas a pagar para recuperá-los.

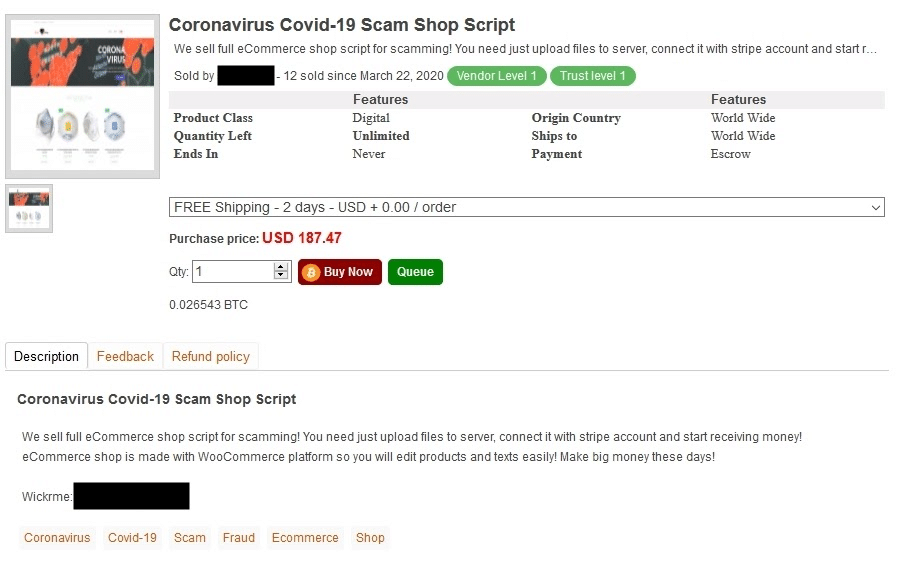

Compras online

No início da pandemia de covid-19, criminosos começaram a se concentrar no boom de compras pela web. Como a maioria das pessoas não conseguia obter produtos em lojas locais, seja por falta de suprimentos ou restrições de acesso físico, elas recorreram à internet para atender às suas necessidades.

Os criminosos seguiram essa tendência e desenvolveram lojas falsas, como a da imagem abaixo, que prometia a venda de suprimentos de saúde como máscaras e álcool em gel (ou outros produtos populares como papel higiênico, produtos de limpeza doméstica). Porque as lojas fraudulentas eram modulares, os golpistas poderiam trocar as ofertas de produtos rapidamente, adaptando-se aos produtos mais pesquisados pelo do público.

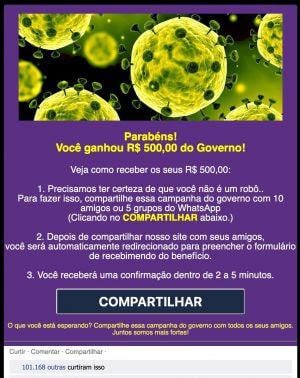

Golpe do auxílio emergencial

Criado pelo Governo Federal em março do ano passado para ajudar as famílias impactadas pelo desemprego decorrente da pandemia de covid-19, a ajuda financeira logo chamou a atenção dos cibercriminosos. Em poucos dias, surgiram as primeiras tentativas de golpes para roubar dados de brasileiros e retirar o valor indevidamente.

Um destes golpes de phishing vitimou mais de 850 mil pessoas, roubando informações pessoais e, em alguns casos, convencendo os usuários a instalar um adware em seu computador. A isca vinha através das redes sociais e oferecia R$ 500 para famílias de baixa renda impactadas pelo covid-19.

A página de destino da fraude (abaixo) diz às vítimas que “o governo está distribuindo R$ 500 gratuitamente para ajudar a população a se proteger do vírus (sic)”. Os dados, então, eram roubados a partir da resposta a um questionário solicitado pelo site.

Assim que a vítima abria o site, precisava responder um pequeno questionário em até cinco minutos. As perguntas eram simples: “você é maior de idade?”, “você tem +30 ou -30 anos?” e “você compartilharia essa campanha do governo com outras pessoas?”.

Independentemente das respostas fornecidas, as vítimas eram informadas de que eram elegíveis para o benefício prometido, mas somente se compartilharem a campanha com dez amigos ou cinco grupos via WhatsApp. Um exemplo desse requisito é mostrado na imagem abaixo.

Tal mecânica permitiu que a fraude se propagasse com uma velocidade alarmante e se espalhasse para milhares de pessoas em poucos dias.

As vítimas que compartilham a farsa com amigos e contatos eram solicitadas a responder a mais perguntas e compartilhar informações pessoais. Ou, ainda, eram redirecionadas para uma página da web diferente que solicitava o download de um plug-in Flash – que é detectado como adware por 15 plataformas diferentes de antivírus.

Este adware foi utilizado para coletar informações pessoais, realizar fraudes por clique ou instalar software de terceiros em seu sistema.

Roubo de credenciais

Em 2020, os criminosos aproveitaram a pandemia de covid-19 para aumentar o sucesso de suas campanhas de phishing. As iscas usadas foram projetadas especialmente para atingir a disseminação do coronavírus e informações de segurança, desenvolvimento de vacinas, testes de imunizantes, informações sobre lockdowns, entre muitas outras.

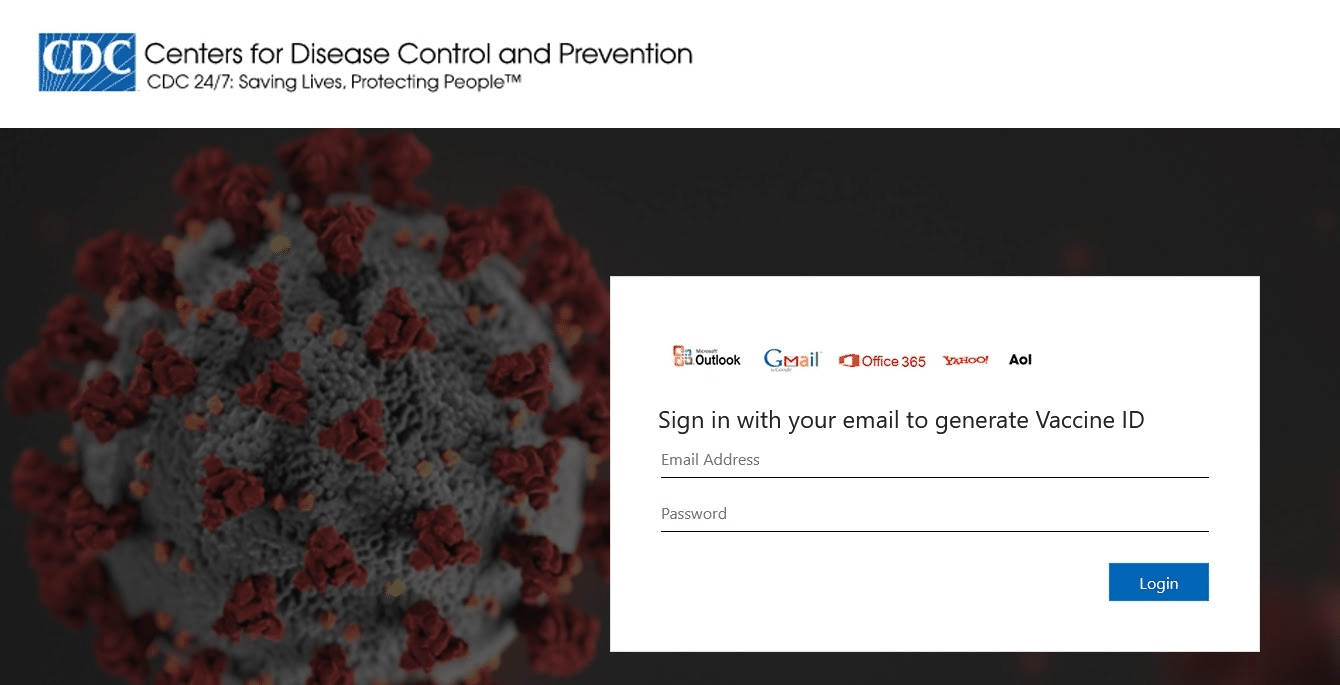

A maioria dessas estratégias de phishing aproveitou a pandemia de covid-19 apenas como um estressor no front-end – algo para fazer a vítima agir. Os próprios kits de phishing eram apenas variantes recriadas de back-ends existentes visando vários nomes de usuário e senhas para vários serviços de e-mail (imagem abaixo), como Gmail, Office365, Yahoo! e contas corporativas.

Phishing e as vacinas

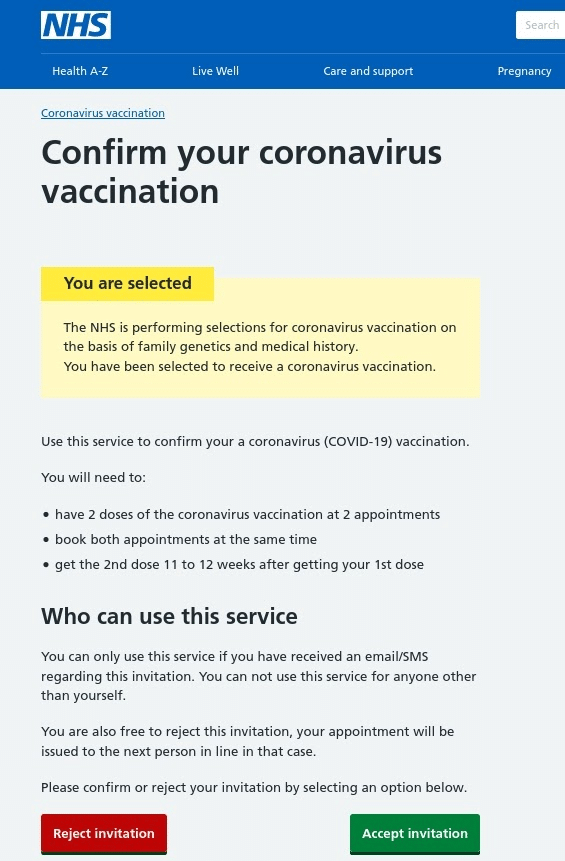

Na terceira figura deste artigo, vemos o exemplo mais recente de phishing relacionado à pandemia de covid-19. Ele se aproveita do medo da população e a busca pela imunização para aplicar o golpe via SMS ou e-mail.

A página de destino, apesar de passar credibilidade à primeira vista, geralmente continha erros gramaticais e de concordância. Porém se alguém fosse lê-la rapidamente e sem prestar muita atenção – como é comum quando estamos sob forte ansiedade pela vacinação e o aumento de casos da doença mundo afora –, a homepage conseguia enganar o usuário.

Isso aconteceu com o sistema nacional de saúde do Reino Unido, o NHS. Uma página de destino de um golpe de phishing trazia a mensagem: “o NHS está realizando seleções para vacinação contra o coronavírus com base na genética familiar e histórico médico. Você foi selecionado para receber uma vacinação contra o coronavírus”.

Em seguida, descreve o processo de vacinação, incluindo os períodos de espera. Embora afirme que a rejeição é uma ação possível, tanto a aceitação quanto a rejeição conduzem a vítima à mesma página solicitando informações adicionais.

Ao contrário de outros que utilizaram o covid-19, esse esquema de phishing específico não buscava nomes de usuário e senhas, mas informações pessoais e dados financeiros.

Eram solicitados:

o nome e o sobrenome da vítima

- data de nascimento

- nome de solteira da mãe

- endereço

- número de celular

- número do cartão bancário

- data de validade

- nome do banco emissor

- número da conta bancária e código de classificação

Em resumo, todos dados necessários para que um criminoso pudesse cometer fraudes bancárias e de de identidade. Este não era um kit de phishing perfeito, mas tinha um design confiável, por ser fiel ao site oficial do NHS. Além disso, o kit possui várias opções de personalização.

O kit tem um logger de IP, que evitará novas visitas da mesma vítima, e possui também um sistema de segurança básico que impede que alguns buscadores e outros crawlers acessem a página de destino – os cibercriminosos sabem como se proteger.

O domínio de saída, que carrega quando o ataque termina, é totalmente personalizável e pode ser direcionado a qualquer lugar, mas o desenvolvedor do kit incentiva os criminosos a direcioná-lo ao site verdadeiro do NHS.

Além disso, o kit também podia ser direcionado geograficamente e restrito a visitantes que residam em um determinado país. Na imagem abaixo, por exemplo, o kit tinha como alvo apenas visitantes do Reino Unido e dos EUA.

Finalmente, o kit oferece opções de registro, onde os detalhes da vítima podem ser armazenados no servidor ou enviados por e-mail diretamente para o criminoso.