Aleatório.tech

Manipulação e roubo de memórias: tecnologia básica para invasão de cérebros já existe

- Créditos/Foto:Photo credit: The Preiser Project on Visualhunt / CC BY

- 13/Novembro/2018

- Da Redação

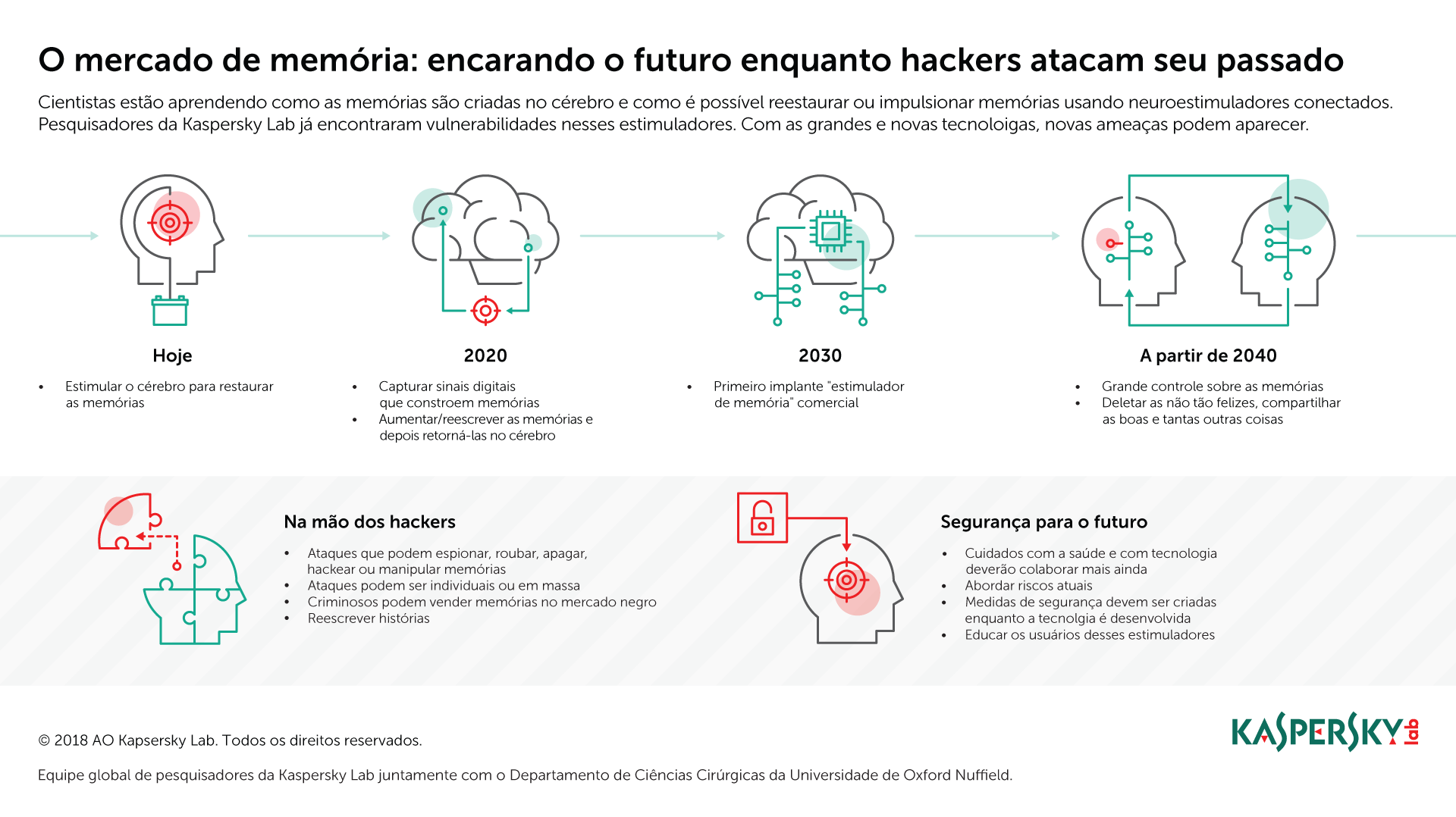

No futuro, os invasores cibernéticos poderão conseguir explorar implantes de memória para roubar, espionar, alterar ou controlar a memória humana. E, embora as ameaças mais radicais ainda estejam muitas décadas no futuro, a tecnologia essencial já existe na forma de dispositivos de estimulação profunda do cérebro.

Quer ficar por dentro do mundo da tecnologia e ainda baixar gratuitamente nosso e-book Manual de Segurança na Internet? Clique aqui e assine a newsletter do 33Giga

Os cientistas estão descobrindo como as memórias são criadas no cérebro e como podem ser segmentadas, restauradas e aprimoradas usando esses dispositivos implantados. No entanto, há vulnerabilidades no software e no hardware conectado que precisam ser resolvidas para que estejamos prontos para enfrentar as ameaças que temos pela frente.

As informações são de um relatório desenvolvido pelos pesquisadores da Kaspersky Lab e do Grupo de Neurocirurgia Funcional da Universidade de Oxford.

Leia mais

Banda de rock lança versão holograma de seu novo disco

App de realidade aumentada mergulha usuários no bizarro mundo do Gorillaz

Tenacious D anuncia série animada exclusiva para o YouTube

Os pesquisadores associaram análises teóricas e práticas para explorar as vulnerabilidades atuais em dispositivos implantados usados para estimulação profunda do cérebro. Conhecidos como geradores de pulso implantados (IPGs, Implantable Pulse Generators) ou neuroestimuladores, esses dispositivos enviam impulsos elétricos para alvos específicos no cérebro para o tratamento de distúrbios como doença de Parkinson, tremor essencial, depressão severa e transtorno obsessivo-compulsivo.

A geração mais recente desses implantes tem um software de gerenciamento para os médicos e pacientes, instalado em tablets e smartphones comerciais. A conexão entre eles é baseada no protocolo bluetooth padrão.

Os pesquisadores descobriram vários cenários de risco existentes e potenciais que podem ser explorados por invasores. Eles incluem:

• Infraestrutura conectada exposta – os pesquisadores encontraram uma vulnerabilidade grave e várias configurações incorretas preocupantes em uma plataforma de gerenciamento online conhecida entre as equipes cirúrgicas, que poderia levar um invasor a ter acesso à procedimentos de tratamentos e dados sigilosos.

• A transferência insegura ou não criptografada de dados entre o implante, o software de programação e todas as redes associadas poderia possibilitar interferências mal-intencionados no implante de um paciente ou até de grupos inteiros de implantes (e pacientes) conectados à mesma infraestrutura. Essa manipulação poderia resultar na alteração de configurações causando dor, paralisia ou roubo de dados privados e confidenciais.

• As restrições do projeto para a segurança do paciente têm prioridade sobre a segurança. Por exemplo, um implante médico precisa ser controlado pelos médicos em situações de emergência, inclusive quando o paciente é levado repentinamente a um hospital longe de sua residência. Isso impossibilita o uso de qualquer senha não conhecida amplamente entre os médicos. Isso também quer dizer que, por padrão, esses implantes precisam ter um ‘backdoor’ de software instalado.

• Comportamento inseguro da equipe médica – foram observados programas de software crítico para os pacientes com senhas padrão, usados para navegar pela Internet ou com aplicativos adicionais baixados.

É fundamental resolver essas áreas vulneráveis pois os pesquisadores estimam que, nas próximas décadas, neuroestimuladores mais avançados e um conhecimento mais profundo de como o cérebro humano forma e armazena memórias vão acelerar o desenvolvimento e a utilização dessa tecnologia, além de criar novas oportunidades para invasores cibernéticos.

Em cinco anos, os cientistas esperam ser capazes de registrar eletronicamente os sinais do cérebro que criam memórias e então aprimorá-las ou até reescrevê-as antes de devolvê-las ao cérebro. Daqui a uma década, poderão estar no mercado os primeiros implantes comerciais estimuladores da memória – e, dentro de 20 anos ou mais, a tecnologia pode avançar suficientemente para permitir o amplo controle sobre as memórias.

As novas ameaças decorrentes disso poderiam incluir a manipulação em massa de grupos por meio de memórias implantadas ou apagadas sobre eventos ou conflitos políticos; enquanto ameaças cibernéticas ‘adaptadas’ poderiam visar novas oportunidades de espionagem cibernética ou o roubo, ou até mesmo a exclusão ou o ‘bloqueio’ de memórias (por exemplo, em troca de um resgate).

Em relação aos resultados da investigação, Dmitry Galov, pesquisador júnior de segurança da Equipe de Pesquisa e Análise Global da Kaspersky Lab, diz que “as vulnerabilidades atuais são importantes porque a tecnologia que existe hoje é a base da que existirá no futuro”.

“Embora não tenham sido observados ataques sobre neuroestimuladores em campo, existem pontos fracos que não serão difíceis de explorar”, conta Galov. “Precisamos reunir profissionais da área de saúde, do setor da cibersegurança, bem como fabricantes para investigar e atenuar todas as possíveis vulnerabilidades – tanto aquelas que observamos hoje quanto as que surgirão nos próximos anos.”

Já Laurie Pycroft, pesquisadora de doutorado do Grupo de Neurocirurgia Funcional da Universidade de Oxford, acrescenta que “os implantes de memória são uma possibilidade real e empolgante, que apresenta benefícios significativos para a área da saúde”.

“A possibilidade de alterar e aprimorar nossas memórias com eletrodos pode parecer ficção, mas isso é respaldado pela ciência real, cuja base já existe. As próteses de memória só dependem do tempo”, diz a especialista. “Colaborar para entender e resolver os riscos e as vulnerabilidades emergentes, além de fazer isso enquanto a tecnologia ainda é relativamente nova, vai valer a pena no futuro”.

Uma cópia do relatório The Memory Market: Preparing for a future where cyber-threats target your past (O mercado da memória: a preparação para um futuro em que as ameaças cibernéticas visam o seu passado) está disponível aqui.

—

Veja no álbum todos os eletrônicos avaliados pelo 33Giga.